1. hics/hics1212! 로 접속하고 .bash_histroy 에서 flag를 찾아 입력하시오.

2. 웹메일에서 취약점이 존재하는 파일의 full path를 입력하시오.

3. 해커가 웹 공격에 사용한 명령어에서 flag를 찾아 입력하시오.

4. 해커가 다운로드한 파일에서 flag를 찾아 입력하시오.

5. 해커가 권한상승에 사용한 취약점 CVE코드를 입력하시오.

6. 해커가 관리자 권한을 이용하기 위한 실행코드의 full path를 찾아 입력하시오.

7. 해커가 열어놓은 백도어의 포트를 입력하시오.

8. C&C 클라이언트가 C&C 서버에 접속할 때 사용하는 규칙을 찾고, 해당 규칙의 10번째에 해당하는 키워드를 입력하시오.

9. 은닉된 프로세스 2개를 찾아 알파벳 오름차순, 쉼표 ","로 구분하여 띄어쓰기 없이 입력하시오.

10. 은닉된 시스템콜을 찾고 풀이에 필요한 메모리 주소 2개를 알파벳 오름차순, 쉼표 ","로 구분하여 띄어 쓰기 없이 입력하세요.

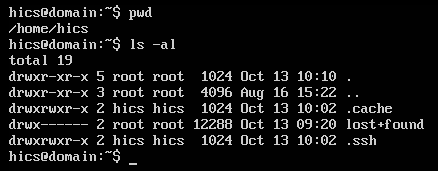

문제 VM파일을 vmware version 15에서 부팅후 /home/hics 에 존재하는 .bash_history를 확인해 보겠습니다.

/home/hics 에 존재 해야하는 .bash_history 파일이 존재 하지 않는 것으로 보아 rm 명령어로 삭제한 것 같습니다.

ext 파일 시스템에서 사용가능한 extundelete 명령어가 있는데 해당 명령어는 rm 명령어를 삭제한 파일을 지정한 파티션에서 복구가 가능합니다.

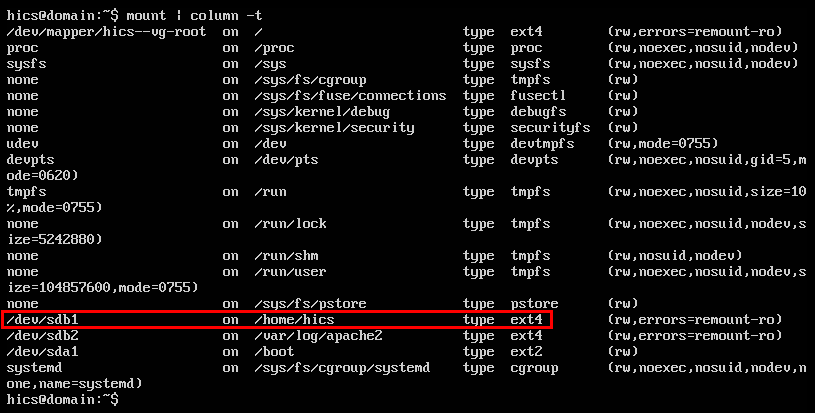

그렇기 때문에 "mount | column -t" 를 이용해서 /home/hics 에 해당하는 파티션 이름과 파일시스템 도 확인해 보겠습니다.

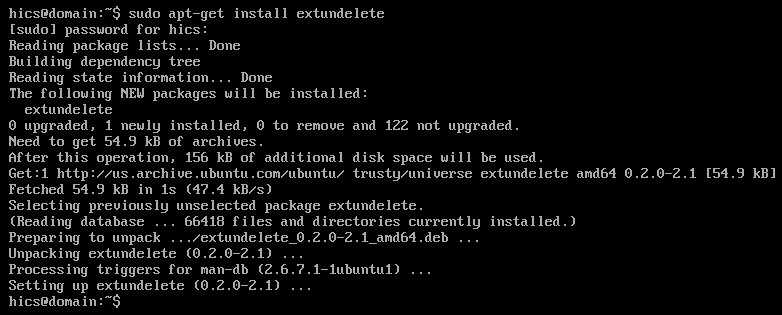

이제 extundelete 명령어를 설치해 보겠습니다. [초기 네트워크 환경은 Bridged로 되어 있기 때문에 NAT 로 변경후 다운로드를 진행 해야 합니다.]

"sudo apt-get install extundelete" 를 입력하면 한번에 설치가 가능합니다.

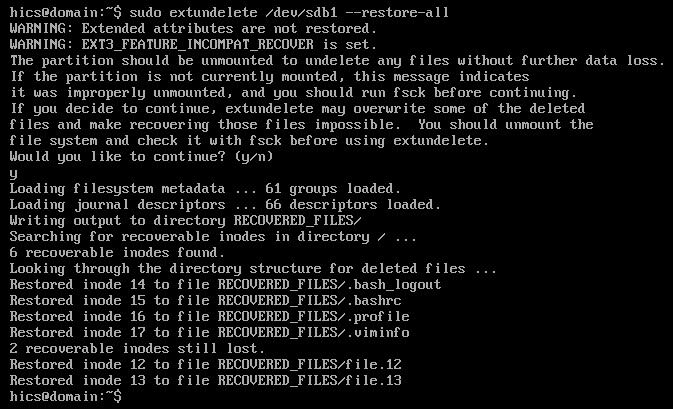

앞서 확인한 /home/hics 의 파티션인 /dev/sdb1 에서 삭제된 파일을 복구해 보도록 하겠습니다.

파일 복구가 완료 되었습니다.

extundelete 명령어를 사용하면 RECOVERED_FILES 라는 디렉터리가 생성 됩니다.

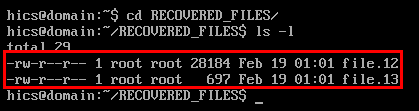

2개의 파일을 확인해 보면 아래와 같습니다.

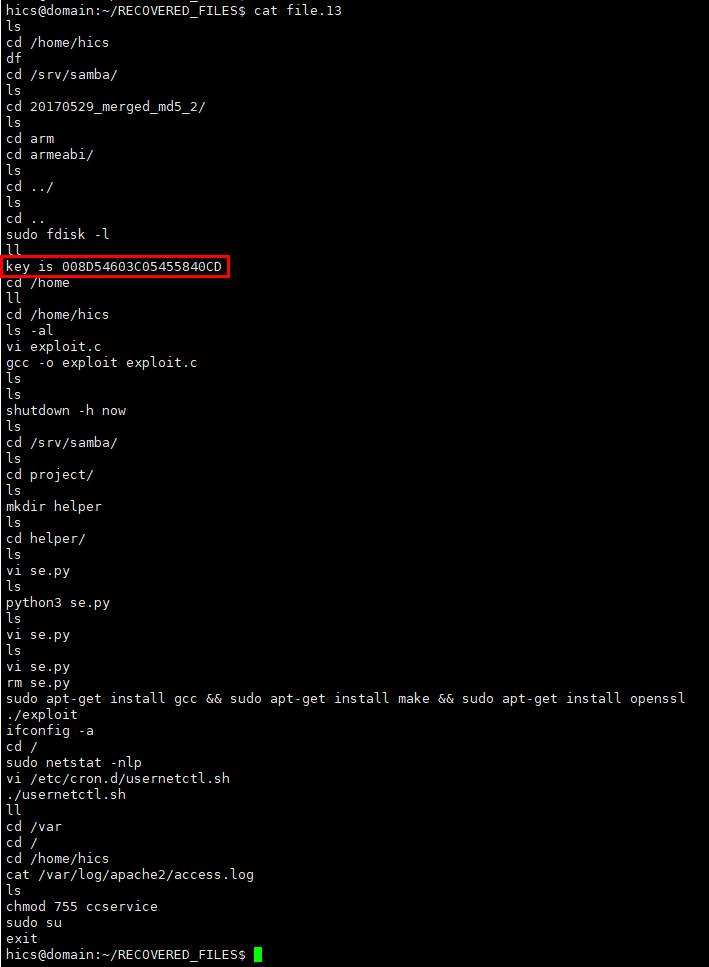

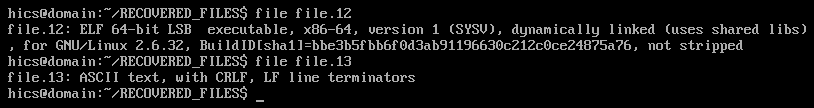

저희가 찾는 .bash_history 파일은 file.13인것 같습니다. 내용을 확인해 보겠습니다.